Avec Microsoft LAPS (Local Administrator Password Solution), nous allons vous démontrer une fois de plus que la sécurité est avant tout une histoire de bon sens et d’une bonne vision architecturale.

L’exemple de LAPS nous sert ici à prouver encore qu’une équation bien posée est déjà à moitié résolue. Mais malheureusement, les bonnes questions ne sont pas toujours posées au bon moment en informatique, c’est pourquoi certaines solutions déployées demeurent souvent incomplètes.

Définition

LAPS pour les non-initiés, un outil gratuit, sert globalement à configurer la rotation des mots de passe du compte administrateur local de chaque client Windows. Il s’agit de la filiale NT de Microsoft vis-à-vis de Microsoft Windows Active Directory, e.g. Windows 10, Windows 11, Windows 2019 Server et cætera.

Comme on pouvait s’y attendre, il est question ici du fameux compte par défaut avec un identifiant remarquable : le RID-500 ou éventuellement son équivalent.

Analyse type et préparation

L’installation de LAPS est un jeu d’enfant, mais souvent nous constatons que la solution n’est pas exploitée à l’échelle de l’infrastructure. Ceux qui ont la charge de la solution ont souvent tendance à se limiter aux tiers 2 et 1, en oubliant le tiers 0 (l’essentiel finalement en matière de sécurité).

Pourquoi ? Parce que potentiellement la vue architecturale manque ou la stratégie globale est tout simplement bancale. Question de RACI ?

Il faut souligner que les machines du T0 ne sont pas tous des contrôleurs de domaine Active Directory.

Les serveurs avec les rôles ADCS (PKI), ADFS ou encore AADConnect sont classifiés en T0 (enfin nous le recommandons fortement). Or, certaines machines du T0 se trouvent parfois avec des mots de passe très faibles pour les comptes locaux.

Certaines de nos constatations sont juste effrayantes, autrement dit certaines situation relèvent de l’incosceince, e.g. :

- Avoir déployé un PAM (CyberArk pour ne pas le citer) mais sans activer le module CPM

- Avoir renforcé la stratégie des comptes locaux dans les périmètres T1 et T2 puis délaisser les comptes locaux sensibles du périmètre T0.

En premier lieu, pour éviter ce genre de situation, nos réflexions consistent à avancer l’hypothèse suivante : les objets de même nature et de même niveau de criticité doivent être bien classés ou rangés dans l’annuaire Active Directory.

Déploiement de Microsoft LAPS :

Avant toute chose, vous devez rangez vos objets de façon logique et cohérente. Seule cette approche vous donnera le moyen simple et efficace de sécuriser l’ensemble des comptes RID-500 au sein de son environnement Microsoft, quel que soit le tiers.

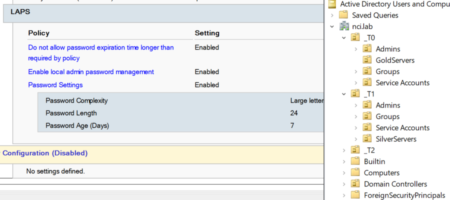

Classer les objets machines des différents tiers comme suit :

- T0 dans OU=GoldServers,OU=_T0,DC=nci,DC=lab

- T1 dans OU=SilverServers,OU=_T1,DC=nci,DC=lab

- T2 dans OU=Workstations,OU=_T2,DC=nci,DC=lab

Créer les bons groupes de gestion par tiers :

- T0 : CN=T0-LAPS-Admins,OU=Groups,OU=_T0,DC=nci,DC=lab

- T1 : CN=T1-LAPS-Adminis,OU=Groups,OU=_T1,DC=nci,DC=lab

- T2 : CN=T2-LAPS-Adminis,OU=Groups,OU=_T2,DC=nci,DC=lab

Chacun de ces groupes représente clairement le regroupement de chaque EndPoint Manager, plus précisément afin d’adapter le modèle technique au modèle organisationnel de votre entreprise.

Déployer LAPS de la façon la plus simple qui soit, comme suit :

- Télécharger LAPS, ici (ou faites une recherche depuis le site de l’éditeur Microsoft)

- Installer LAPS sur un serveur d’Administrations du T0 ou un contrôleur de domaine. De toute évidence, nous avons une préférence pour le serveur d’administration du T0.

- Etendre le schéma avec les commandes classiques : Import-module AdmPwd.PS, puisUpdate-AdmPwdADSchema

Assigner les bonnes permissions pour chacune des OU :

- T0 : Set-AdmPwdReadPasswordPermission -Identity « GoldServer » -AllowedPrincipals » T0-LAPS-Adminis »

- T1 : Set-AdmPwdReadPasswordPermission -Identity »SilverServers » -AllowedPrincipals »T1-LAPS-Adminis »

- T2 : Set-AdmPwdReadPasswordPermission -Identity « Workstations » -AllowedPrincipals « T2-LAPS-Adminis »

Garantir aux clients Windows les permissions d’écrire le mot de passe dans l’attribut Active Directory :

- T0 : Set-AdmPwdComputerSelfPermission -Identity “GoldServers”

- T1 : Set-AdmPwdComputerSelfPermission -Identity “SilverServers”

- T2 : Set-AdmPwdComputerSelfPermission -Identity “Workstations”

Forger la GPo de configuration de LAPS :

Les différentes options sont dans la partie Computer Configuration > Policies > Administrative Templates > LAPS

Si nécessaire à l’aide de la même stratégie de groupe, vous pouvez également configurer le déploiement automatisé du client LAPS. C’est-à-dire, mener une installation systémique du client LAPS.

Dans la mesure où il s’agit d’une GPo machine, il convient de redémarrer chaque machine Windows concernée.

Vérification

Une fois le préparatif et la configuration achevés, vous êtes en mesure maintenant de vérifier que :

- Le mot de passe du compte RID-500 est bien pris en charge par LAPS. Vous pouvez utiliser LAPS UI ou la commands PowerShell prévue à cet effet : Get-AdmPwdPassword -ComputerName %hostname%

- Le groupe d’un tiers donné ne peut lire le mot de passe, du compte RID-500, que du même tiers.

Suppression de Microsoft LAPS

La désinstallation éventuelle de Microsoft LPAS peut tout à fait être une réalité par rapport à une stratégie donnée, comme le changement du serveur LAPS, migration vers Windows LAPS et cætera.

Cette désinstallation peut s’effectuer de deux manières : par PowerShell (script) ou à l’aide de l’utilitaire MsiExec

Voici les possibilités :

– Suppression pas script :

(Get-WmiObject -Class Win32_Product -Filter « Name=’Local Administrator Password Solution' »).Uninstall()

– Suppression par l’utilitaire MsiExec :

Identifier le produit : Get-CimInstance -Class Win32_Product -Filter « Name=’Local Administrator Password Solution' » | fl Name,IdentifyingNumber

Supprimer le produit : MsiExec.exe /x {% IdentifyingNumber%} /qn

Un décommissionnement définitif de LAPS commande un suppression des clients LAPS ainsi qu’une suppression de des paramètres forgés via GPo lors du déploiement de LAPS.

Conclusion

Souvent, faire simple et être organisé(s) suffit amplement à couvrir la plupart des besoins.

Les outils sont certes des leviers, malgré tout afin de pouvoir les utiliser à bon escient, il nous faut toujours nous inscrire dans une vraie stratégie globale.

LAPS permet de renforcer la sécurité du compte « administrateur local » pour chaque serveurs et stations Windows membres du domain.

La solution est facile à mettre en place. Son efficacité dépend de la bonne organisation des équipes, c’est pourquoi un RACI réaliste est nécessaire dans un Tiering Model Active Directory.

Pour terminer, la mise en œuvre pour une couverture complète est possible avec une approche de ségrégation selon la modélisation RBAC habituelle. Par défaut, les comptes à haut privilèges ont tous les des droits, ensuite les autre habilitations s’effectuent par délégation.